Dernière mise à jour – 10 février 2021

Pour toute organisation utilisant Kubernetes (K8s) pour les conteneurs de développement d’applications de commerce électronique au cours des dernières années, elle serait consciente que la sécurité est l’une des principales préoccupations. Lors de l’utilisation de Kubernetes, les problèmes de sécurité peuvent provenir de n’importe quelle direction, qu’il s’agisse d’images, de moteurs d’exécution ou de sécurité réseau.

Par conséquent, si vous envisagez d’adopter la technologie de conteneur pour le développement d’applications de commerce électronique, vous devrez maîtriser les protocoles de sécurité pour Kubernetes. Dans cet article, nous discuterons de certaines des meilleures pratiques pour gérer les problèmes de sécurité liés aux plates-formes Kubernetes.

Autorisation

La plupart des développeurs ne reconnaissent pas les protocoles d’autorisation comme un problème de sécurité avec Kubernetes. Ils estiment que ce n’est pas une zone très vulnérable car un pirate informatique devra obtenir une autorisation pour plusieurs couches. Mais que se passe-t-il s’ils peuvent obtenir une autorisation à partir de l’image du conteneur, du fichier de configuration ou d’une application open source?

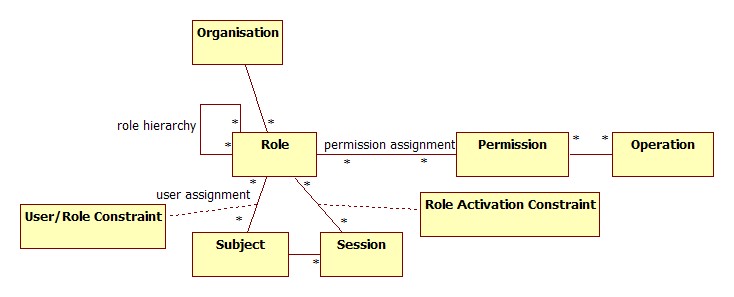

C’est pourquoi vous devriez toujours avoir un contrôle d’accès basé sur les rôles (RBAC) pour gérer Kubernetes. Cela vous permettra de mieux contrôler les autorisations et l’accès à vos conteneurs dans l’application de commerce électronique. Vous pouvez utiliser le contrôle d’accès basé sur les rôles pour définir quatre niveaux pour les API, à savoir:

- Rôle

- ClusterRole

- RoleBinding

- ClusterRoleBinding

Si vous souhaitez implémenter une autorisation de contrôle d’accès basé sur les rôles pour le développement d’applications de commerce électronique, chaque administrateur doit lire et comprendre la documentation officielle. Mais sachez que la plupart Sécurité Kubernetes les solutions qui incluent l’autorisation de contrôle d’accès basé sur les rôles peuvent présenter quelques contraintes opérationnelles.

Politique de sécurité du pod

Un pod peut contenir un ou plusieurs conteneurs. Par conséquent, vous devez prendre des mesures pour contrôler la configuration de leur déploiement. Vous devrez vous assurer que les stratégies de sécurité des pods Kubernetes déploieront les pods en toute sécurité.

Les développeurs doivent pouvoir utiliser les ressources au niveau du cluster pour contrôler les privilèges, l’accès aux volumes et d’autres options de sécurité basées sur Linux. Vous devez noter que la politique de sécurité du pod placera des contrôles sur divers aspects sensibles du pod. En utilisant les politiques de sécurité du pod, l’administrateur pourra contrôler plusieurs aspects, tels que:

- Exécution des conteneurs

- L’utilisation d’espaces de noms pour les hôtes

- Utilisation d’un type de volume

- L’utilisation d’un système de fichiers hôte

- Conditions requises pour l’utilisation du système de fichiers racine en lecture seule

- ID des utilisateurs et des conteneurs de groupe

- Restriction des privilèges root

Tous ces éléments sont des aspects extrêmement sensibles des cosses de conteneurs. Par conséquent, vous devez faire très attention à la configuration de vos politiques de sécurité de pod. Vous devrez également vérifier qui ont tous accès aux politiques de sécurité.

Sécuriser l’environnement de production

La sécurité de tout déploiement de Kubernetes dépend entièrement de l’environnement de production à partir duquel il est déployé et vers lequel il est déployé, alors faites-y très attention. À mesure que vous déplacez de plus en plus de déploiements dans l’environnement de production, le nombre de vulnérabilités augmentera pour la charge de travail résultante au moment de l’exécution.

Vous pouvez surmonter le problème en vous assurant que votre entreprise suit une DevSecOps culture. Vous devrez également vous assurer que l’environnement de production est sécurisé, y compris les postes de travail des développeurs, les serveurs et la culture DevOps. S’il existe des failles de sécurité dans l’environnement de travail, elles peuvent compromettre vos déploiements Kubernetes.

Sécurité des pipelines CI / CD

L’intégration continue / la livraison continue (CI / CD) Les pipelines permettent aux développeurs de pré-déployer les build-out, les tests et le déploiement de la charge de travail pour les applications de commerce électronique. Il vous permet également d’automatiser le déploiement de plusieurs tâches avec des outils tiers. Cependant, si vous souhaitez vous assurer que vos déploiements Kubernetes sont sécurisés, vous devrez verrouiller l’ensemble de vos pipelines CI / CD.

Cela signifie que vous devrez mettre en œuvre des pratiques de sécurité efficaces pour chaque logiciel ou service que vous utilisez dans le pipeline. Si vous ne le faites pas, les pirates peuvent accéder aux vulnérabilités de l’environnement Kubernetes pendant le déploiement. Par conséquent, vous devez inspecter chaque code des images et des configurations de déploiement dans le pipeline CI / CD.

Notez qu’il s’agit d’une zone particulièrement vulnérable pour Kubernetes et qu’elle est confrontée à de nombreux problèmes de sécurité. Vous et votre équipe devez être absolument sûrs de la manière dont un outil peut utiliser l’autorisation pour accéder à votre pipeline CI / CD. Même un seul point d’une vulnérabilité de sécurité dans le pipeline CI / CD peut s’avérer catastrophique pour le déploiement de Kubernetes.

Ajouter un service Mash à la sécurité du réseau

La sécurité du réseau est extrêmement vitale pour le déploiement de Kubernetes. Vous pouvez utiliser le service mash pour renforcer la sécurité du réseau. Il ajoute une couche d’infrastructure dédiée qui facilite les communications entre les micro-services. Il aide également à équilibrer le service au trafic de service en fonction des spécifications des politiques de sécurité.

Même si cela peut s’avérer un peu vulnérable pour la sécurité des conteneurs, il existe des moyens de gérer Kubernetes Security pour le développement d’applications de commerce électronique. Vous pouvez utiliser ces conseils pour remédier aux faiblesses présentes dans l’environnement Kubernetes de votre organisation.